La protezione degli asset aziendali sensibili richiede un approccio integrato che combini misure tecnologiche avanzate e controlli di sicurezza fisica efficaci. Anche se è vero che sugli organi di informazione è dato ampio risalto agli attacchi hacker esterni, è altrettanto vero che le organizzazioni sono spesso vittime di dipendenti infedeli ed in questo caso si dà meno evidenza esternamente a questo tipo di incidenti … perché possono essere più imbarazzanti. In questo contesto, la minaccia rappresentata dai dipendenti infedeli (spesso anche manager) è una delle più insidiose e complesse da gestire.

Solitamente gli asset intangibili che sono l’obbiettivo si possono ricondurre appunto a dati aziendali e alla proprietà intellettuale (formule chimiche brevettate, cicli produttivi, innovazioni tecniche e tecnologiche o di processo. Nell’era dell’informazione, la proprietà intellettuale e i dati sensibili rappresentano il cuore pulsante delle imprese e sono la chiave dalla loro sopravvivenza sul mercato. La crescente digitalizzazione dei processi produttivi e delle operazioni aziendali ha aperto nuovi orizzonti di innovazione, ma ha anche amplificato le vulnerabilità rispetto alle minacce esterne e interne. Proteggere queste risorse critiche richiede un approccio olistico che integri tecnologie avanzate, formazione del personale e strategie di gestione del rischio. Per prevenire il furto di queste informazioni, bisogna ricorrere ad interventi informatici finalizzati alla protezione dei dati e delle risorse digitali ma anche ai controlli di accesso fisico.

Nel primo ambito, si possono citare l’adozione della crittografia end-to-end avanzata (E2EE) su tutte le comunicazioni e i dati archiviati. La crittografia assicura che i dati aziendali sensibili rimangano protetti sia durante il transito sia quando sono archiviati. Tipicamente serve per evitare un attacco Man in the Middle in cui un malintenzionato intercetta e manipola la comunicazione tra due parti, senza che queste siano consapevoli della presenza dell’attaccante. Un dipendente infedele tipicamente usa tecniche più semplici: la chiavetta USB, il trasferimento su un cloud esterno dei dati, … (meglio non dare ulteriori idee ai malintenzionati. Per questo motivo si devono adottare software o alert di Data Loss Prevention per monitorare attivamente i flussi di dati interni ed esterni, prevenendo l’esfiltrazione di informazioni sensibili, e si devono configurare regole stringenti per il controllo di trasferimenti sospetti di file tramite email, cloud storage o dispositivi esterni, soprattutto da parte di dipendenti con accesso privilegiato. In questo senso è importante l’implementazione di politiche di data access control che limitano il numero di dipendenti autorizzati a visualizzare o modificare documenti critici, in modo da risalire immediatamente al soggetto che sta operando un trasferimento sospetto. L’utilizzo di log di accesso dettagliati per tracciare ogni tentativo di login, rendendo trasparenti eventuali tentativi di intrusione o uso improprio delle credenziali, e l’autenticazione multi-fattore (MFA) per accedere a qualsiasi risorsa digitale sensibile rafforzano la sicurezza

Oggigiorno l’adozione di soluzioni di Security Information and Event Management (SIEM), potenziate dall’AI, che monitorano in tempo reale le attività sospette sventano gli attacchi da parte di un dipendente interno, come tentativi di copiare dati o accedere a risorse riservate, permettendo di identificarli e bloccati tempestivamente. Come già accennato, la configurazione di alert per comportamenti anomali, come accessi fuori orario o richieste di grandi quantità di dati sensibili, sono le soluzioni più semplici ma efficaci.

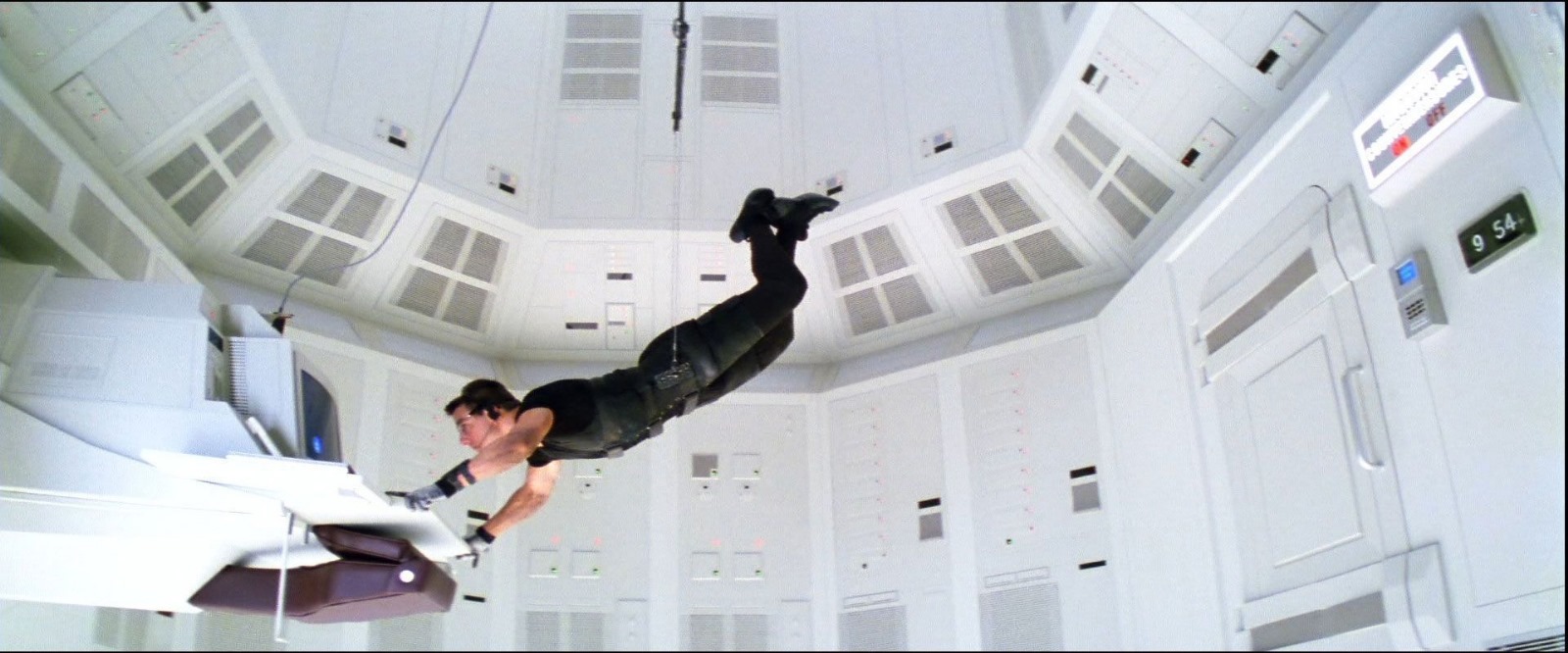

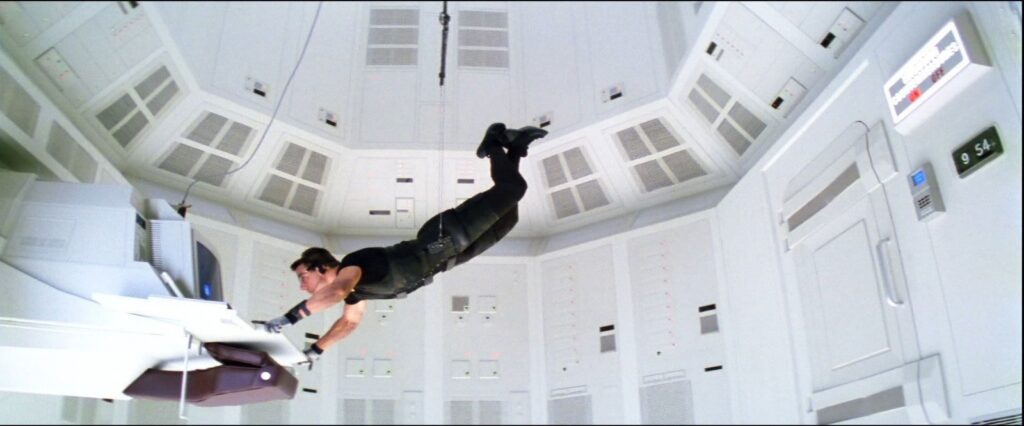

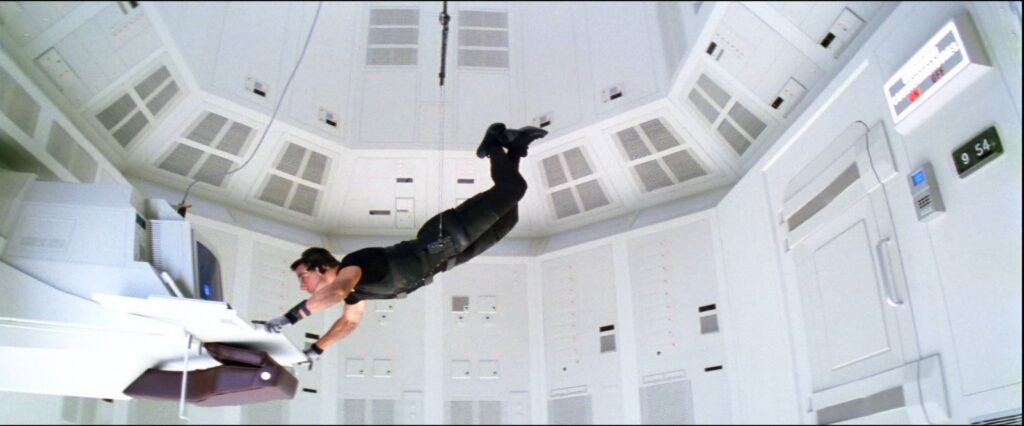

Tuttavia, spesso si trascurano i controlli di accesso fisico volti alla sicurezza operativa e alla prevenzione del furto interno. Certi professionisti del furto non possono essere bloccati, ma almeno possiamo provarci (per un ripasso, godetevi questa scena memorabile di Mission Impossible del 1996). Vediamo una breve check-list.

Mission Impossible (1996)

Controllo degli Accessi Fisici alle Aree Critiche

Come già accennato, le aree critiche, come server room, archivi di documenti confidenziali o laboratori di ricerca e sviluppo o ancora sale controlli di impianti industriali, devono essere accessibili solo a personale strettamente autorizzato e ogni accesso deve essere tracciato e loggato.

I sistemi di accesso basati su badge RFID o sulla biometria (impronte digitali, riconoscimento facciale) sono un aiuto.

Sistemi di Videosorveglianza Intelligente

I sistemi di riconoscimento facciale più avanzati permettono di monitorare e registrare chi accede alle aree riservate, integrando questi dati con quelli dei sistemi di accesso fisico. L’installazione di telecamere a circuito chiuso (CCTV) nelle aree chiave, con software di analisi video che identificano movimenti sospetti o gli accessi non autorizzati. Le videocamere dovrebbero essere posizionate in punti strategici, come ingressi, corridoi e stanze contenenti informazioni riservate.

Inventario e Monitoraggio dei Dispositivi IT

I sensori fisici sui dispositivi critici (server, workstation) per rilevare tentativi di manomissione fisica sono un classico, ma ormai le data room sono sostituite dal cloud e quindi è sufficiente accedere da remoto ad un server per downloadare i dati. Per questo motivo è necessario tenere traccia di ogni dispositivo aziendale, inclusi laptop, dispositivi mobili e supporti di archiviazione fisici (come USB e hard disk), attraverso un sistema di tracciamento centralizzato.

Controllo e Sicurezza delle Stazioni di Lavoro

Il dipendente infedele che ha accesso ad un edificio potrebbe però sfruttare le stazioni di lavoro incustodite per accedere a dati riservati senza autorizzazione: è opportuno l’impostazione di politiche di blocco automatico delle workstation ed il monitoraggio dell’utilizzo dei terminali fisici. Questo non ovvia problema del collega che attacca un post-it con la password sul monitor o dietro la tastiera…

Le serrature fisiche sono sempre ottime per proteggere i dispositivi e gli schedari contenenti dati sensibili, specialmente in aree ad accesso condiviso.

Sorveglianza Interna e Investigazioni Discrete

Oltre alla sorveglianza tradizionale, è importante implementare sistemi di sorveglianza interna discreti, come il monitoraggio delle comunicazioni aziendali o delle attività su dispositivi aziendali e condurre regolari audit di sicurezza fisica per valutare se le misure di controllo degli accessi e di videosorveglianza siano efficaci e aggiornate rispetto alle minacce interne.

Controlli al Perimetro e Rilevamento di Manomissioni

L’installazione di sistemi di rilevamento delle intrusioni fisiche attorno al perimetro delle aree critiche, come ad esempio sensori di movimento, barriere e porte rinforzate, permette di limitare gli accessi non autorizzati. Anche l’utilizzo di sigilli antimanomissione per dispositivi fisici contenenti proprietà intellettuale, come server o archivi è una soluzione hardware che ha la sua efficacia.

Formazione e Screening del Personale

Non da ultimo, la selezione e la formazione dei dipendenti sono fondamentali per mitigare i rischi interni. I dipendenti dovrebbero essere soggetti a un attento screening preassunzione, con verifiche approfondite dei precedenti – una due diligence sul personale.

Inoltre, creare una cultura aziendale che promuova la segnalazione anonima di comportamenti sospetti, incentivando la collaborazione interna nella prevenzione di furti e violazioni, è una fonte di informazione preziosa, oltretutto formalizzata nel D.Lgs. n. 24/2023 come Whistleblowing e facilmente implementabile a norma di legge con piattaforme già preconfigurate.

In conclusione, la protezione della proprietà intellettuale e dei dati aziendali sensibili richiede un approccio multidimensionale che integri soluzioni IT avanzate con misure di sicurezza fisica ben definite. Nel contesto delle minacce interne, specialmente da parte di dipendenti infedeli, è fondamentale attuare controlli rigorosi sugli accessi fisici e digitali, monitorando costantemente le attività sospette.

Con una strategia di sicurezza completa, che includa la sorveglianza fisica e l’uso di tecnologie avanzate, le aziende possono difendersi efficacemente da minacce interne ed esterne, proteggendo il loro capitale intellettuale e i dati critici. Per queste strategie di sicurezza, audit e due diligence, vi può supportare Kriptia, scrivendo a info@kriptia.com